La seguridad informática se ha convertido en una prioridad esencial para cualquier usuario que navegue por la red. No se trata solo de contar con un antivirus, sino de tener un control efectivo sobre las conexiones de red que entran y salen de nuestro sistema. Con una adecuada gestión, podemos prevenir accesos no autorizados y proteger nuestros datos personales y profesionales de amenazas emergentes. Aprender a manejar herramientas como el CMD y el firewall de Windows puede ser la clave para mantener nuestra información a salvo.

Conocer comandos útiles y técnicas de monitorización te permitirá tener un control más riguroso sobre tu red. En este texto, exploraremos cómo utilizar herramientas como netstat, netsh y el firewall de Windows para identificar conexiones inusuales, bloquear direcciones IP maliciosas y proteger tus puertos. Además, te ofreceremos alternativas y consejos prácticos para mejorar la seguridad de tu red.

Conociendo las conexiones: el papel de netstat

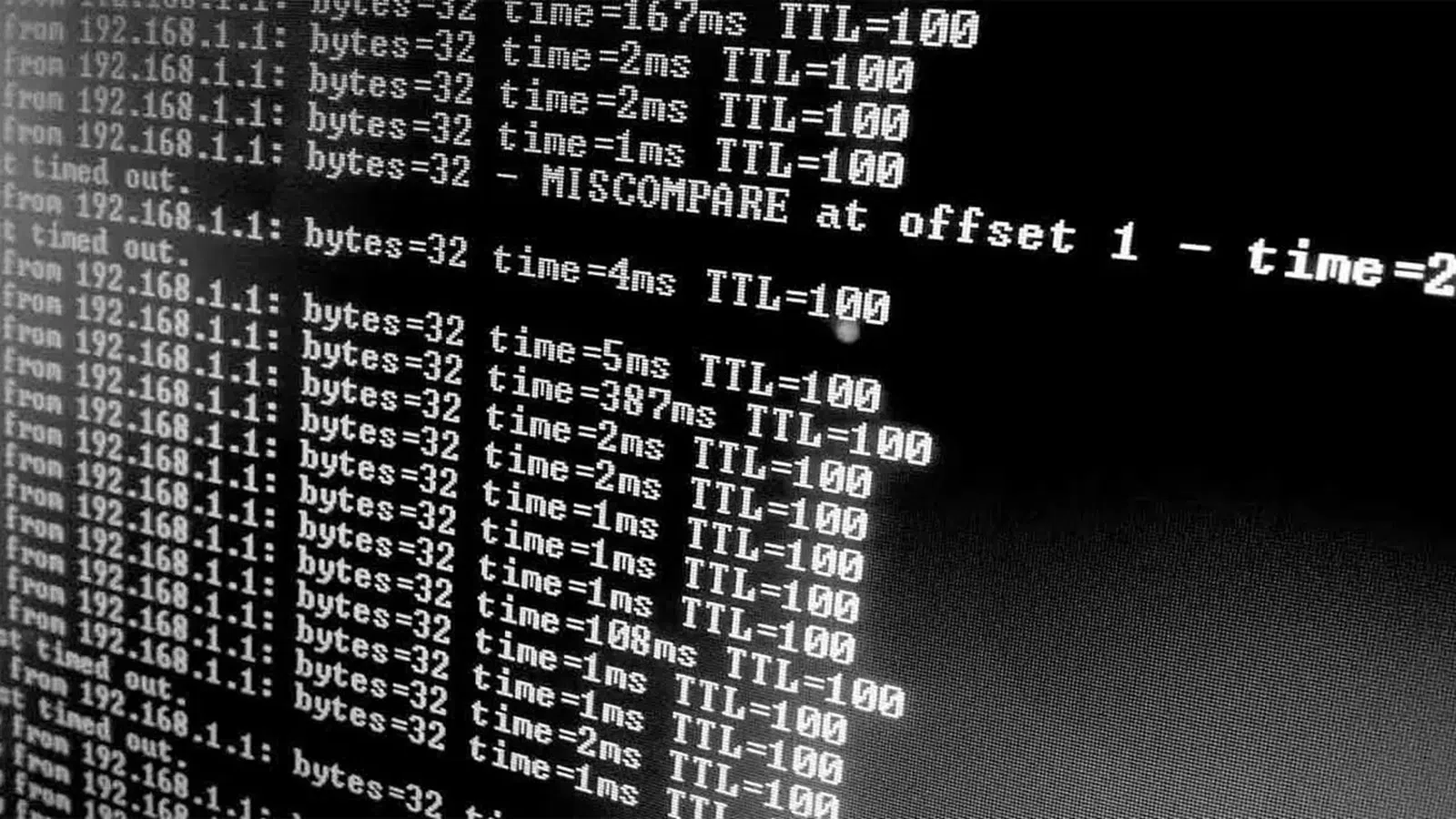

Para gestionar correctamente las conexiones de red, es fundamental entender qué está ocurriendo en tu equipo. Aquí es donde netstat, una herramienta que ha estado presente desde los años 90, juega un papel crucial. Disponible en sistemas operativos como Unix, Windows, Linux y macOS, netstat proporciona información clave sobre las conexiones de red activas.

La utilidad de netstat radica en su capacidad para mostrar:

Detecta fallos en el disco duro de tu ordenador Windows con esta app

Detecta fallos en el disco duro de tu ordenador Windows con esta app- Conexiones TCP y UDP activas.

- Estadísticas de tráfico y errores.

- Puertos en escucha.

- Una tabla de enrutamiento básica.

Antes de utilizar netstat, es recomendable cerrar otras aplicaciones para evitar el «ruido» de procesos en segundo plano. Esto permitirá obtener una visión clara de las conexiones existentes. Adicionalmente, existen herramientas como TCPView o GlassWire en Windows que ofrecen visualizaciones gráficas de esta información, facilitando su interpretación a usuarios menos experimentados.

Pros y contras de netstat en la identificación de conexiones sospechosas

Cuando se utiliza correctamente, netstat revela una gran cantidad de información sobre el tráfico de red. Algunas de sus ventajas son:

- Localización de conexiones no autorizadas que podrían indicar un ataque.

- Detección de congestiones al analizar el volumen de tráfico.

- Seguimiento de sesiones persistentes que podrían generar problemas de rendimiento.

- Evaluación de puertos expuestos para decidir cuáles necesitan protección adicional.

No obstante, netstat también presenta limitaciones. Por ejemplo, la información que ofrece puede ser complicada de entender para quienes no estén familiarizados con los términos técnicos. Además, no proporciona análisis profundos ni cifrado de datos, lo que significa que para una seguridad completa es necesario complementarlo con otras herramientas, como sistemas de detección de intrusiones o software de análisis forense.

Comandos netstat para identificar tráfico anómalo

Para utilizar netstat de forma efectiva en Windows, basta con abrir CMD como administrador y ejecutar los siguientes comandos:

- netstat: Muestra las conexiones activas.

- netstat -n: Presenta IPs y puertos en formato numérico.

- netstat -s: Ofrece estadísticas por protocolo.

- netstat -e: Proporciona estadísticas generales de la interfaz.

- netstat -a: Incluye puertos en escucha y conexiones establecidas.

- netstat -o: Muestra el ID del proceso asociado a cada conexión.

Para obtener actualizaciones automáticas, se puede combinar con un intervalo de refresco. Por ejemplo, netstat -n 7 actualiza la información cada siete segundos, lo cual es útil para detectar conexiones que aparecen y desaparecen rápidamente.

Un comando que puede ser especialmente útil en situaciones de seguridad es netstat | findstr ESTABLISHED, permitiendo filtrar solo las conexiones activas. Esto es esencial para identificar conexiones sospechosas rápidamente.

Explorando herramientas de monitorización y análisis de red

Netstat es solo el comienzo. Para un análisis más profundo de la seguridad de la red, se pueden utilizar herramientas especializadas. Algunas de las más recomendadas son:

- Wireshark: Permite capturar y analizar paquetes de datos, ideal para detectar tráfico no deseado o intentos de explotación.

- GlassWire: Combina monitorización de tráfico con un firewall visual.

- Cloudshark: Una plataforma web para analizar y compartir capturas de paquetes.

- iftop y ss: Herramientas de Linux que ofrecen una vista clara del tráfico en tiempo real.

- ipRoute2: Un conjunto de utilidades para manejar rutas y políticas avanzadas de red en Linux.

En entornos profesionales, plataformas como Uptrends o Atera son comunes para monitorizar la disponibilidad y el rendimiento de los servicios, enviando alertas cuando algo sale mal.

Protección integral: Microsoft Defender y el control de conexiones

En sistemas Windows, una herramienta fundamental para bloquear conexiones sospechosas es Microsoft Defender. Esta solución va más allá de la protección del navegador y supervisa todos los procesos y aplicaciones que intentan establecer conexiones de red.

Microsoft Defender utiliza listas de reputación para decidir si permitir o bloquear conexiones a destinos potencialmente dañinos. Esto incluye una función clave para detectar y cortar las comunicaciones con servidores de comando y control (C2), que son utilizados por muchas formas de malware y ransomware.

La protección de red de Microsoft Defender puede funcionar en dos modos:

- Modo auditoría: Registra accesos que podrían ser bloqueados sin interrumpir la conexión.

- Modo bloqueo: Impide el tráfico a dominios e IPs identificados como peligrosos.

Este enfoque permite a los administradores ajustar políticas de seguridad y crear listas de excepciones para situaciones específicas, mejorando así la flexibilidad sin comprometer la seguridad.

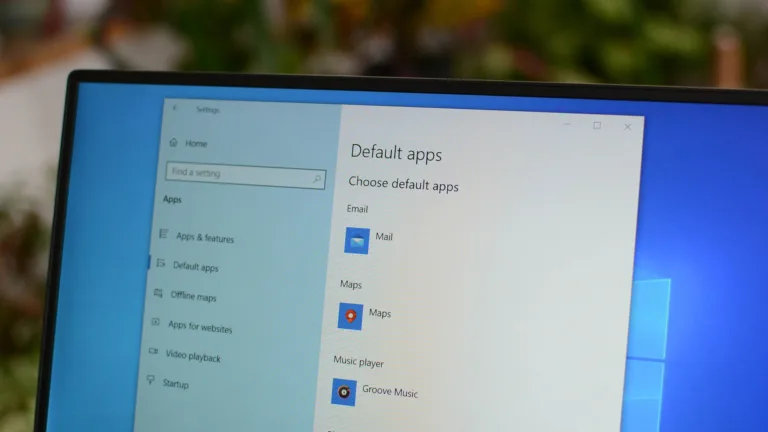

Configuración del firewall de Windows para bloquear conexiones

El firewall de Windows es otra herramienta vital para controlar las conexiones de red. Permite a los usuarios establecer reglas específicas para determinar qué aplicaciones pueden acceder a Internet y qué puertos pueden ser utilizados.

Desde la interfaz gráfica, es posible crear reglas de entrada y salida, pero también puedes utilizar comandos a través de netsh advfirewall para un control más detallado. Algunos comandos útiles incluyen:

- netsh advfirewall set currentprofile state on: Activa el firewall en el perfil actual.

- netsh advfirewall firewall add rule: Permite añadir reglas específicas para bloquear o permitir tráfico.

- netsh advfirewall firewall delete rule: Elimina reglas previamente configuradas.

Por ejemplo, si necesitas bloquear una IP que está intentando acceder repetidamente a tu sistema, puedes crear una regla personalizada para detener esa conexión de forma efectiva.

Prevención de ataques a nivel de hosting y .htaccess

Cuando las amenazas provienen de intentos de acceso a sitios web, es crucial actuar a nivel de hosting. Puedes bloquear IPs directamente desde el panel de control de tu servidor o utilizando el archivo .htaccess en Apache para bloquear direcciones específicas.

Un ejemplo básico de configuración en .htaccess sería:

Order Allow,Deny Deny from 192.168.xx.x Allow from all

Esto asegura que cualquier petición desde la dirección IP especificada no pueda cargar tu sitio, protegiendo tus recursos y evitando la saturación por tráfico indeseado.

Riesgos del reenvío de puertos y cómo mitigarlos

El reenvío de puertos es una práctica común para permitir que aplicaciones específicas funcionen correctamente, pero cada puerto abierto puede ser una posible puerta de entrada para atacantes. Es importante tener cuidado al exponer servicios a Internet.

Existen varios tipos de reenvío de puertos:

- Local: Acceso a servicios internos a través de un túnel.

- Remoto: Habilita el acceso a un servicio desde fuera de la red local.

- Dinámico: Permite que una aplicación use un túnel proxy para conexiones externas.

Antes de abrir puertos, verifica que los servicios estén actualizados y correctamente configurados, limita el acceso utilizando IPs o VPNs y evita abrir puertos innecesarios.

Auditoría y análisis de registros para detectar actividad sospechosa

Para tomar decisiones informadas sobre bloqueos, es esencial revisar los logs de sistema. En Windows, puedes usar el Visor de eventos para filtrar eventos relacionados con la protección de red y el firewall. Esto te permitirá identificar patrones de tráfico inusual.

Por ejemplo, puedes realizar consultas específicas en Microsoft Defender que muestren eventos auditados o bloqueados, ayudando a identificar dominios o direcciones IP que necesiten ser añadidos a listas de bloqueo. Esta práctica es especialmente valiosa en entornos más grandes, donde la centralización de logs en herramientas de análisis como Power BI facilita la visualización y el seguimiento de la seguridad de la red.

Dominar herramientas como netstat, utilizar la protección de Microsoft Defender y gestionar correctamente el firewall de Windows, entre otros, te ofrecerá un conjunto robusto para proteger tu equipo y red de las amenazas actuales. Con algo de práctica y atención a los detalles, puedes mantener tus dispositivos e información seguros de manera eficaz.